��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�о�

��ӡ

��ӡ

��ժ Ҫ�� ������Ҫᘌ�(du��)��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�F(xi��n)���M(j��n)�����о�������˻�������(w��)�İ�ȫ�L(f��ng)�U(xi��n)�u(p��ng)��ģ�ͣ��o������ԭ���ܘ�(g��u)�µ�����(w��)��ȫ��Q������

���P(gu��n)�I�~�� ��Ӌ(j��)�� ����(w��) �W(w��ng)�j(lu��)��ȫ

1 ����

�ڞ���I(y��)�ṩ߅��Ӌ(j��)�㡢��(ji��)�c(di��n)��ȫ���Ԅ�(d��ng)���Լ��ǻ۔�(sh��)��(j��)����(w��)���棬������Ӌ(j��)�㘋(g��u)���ľW(w��ng)�j(lu��)�ܘ�(g��u)ģ�ʹ����T����(y��u)�c(di��n)�����܉�?q��)��F(xi��n)Ҏ(gu��)ģ��(j��ng)��(j��)Ч��(y��ng)����Ч���ϡ������YԴ�����и߿����Եȡ���Ӌ(j��)�㼯���˸��NӋ(j��)�㼼�g(sh��)����K���Ñ�(h��)�ṩ����(w��)��Micro Services����Ȼ��������Ӌ(j��)���c����(w��)�l(f��)չ��ͬ�r(sh��)��Ҳ������һЩ��ȫ�[����

2 ��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�F(xi��n)����R�Ć�(w��n)�}

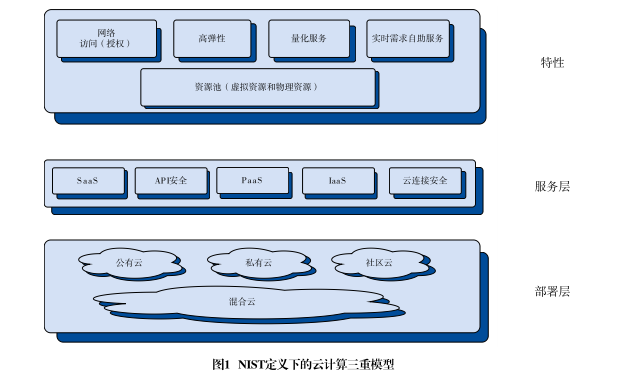

���������c��Ӌ(j��)�����P(gu��n)�İ�ȫ��(w��n)�}������Ҫ������Ӌ(j��)��ĸ������(gu��)��(gu��)�Ҙ�(bi��o)��(zh��n)���g(sh��)�о�Ժ��NIST������Ӌ(j��)��ҕ�����(w��)�ṩ������ģ�ͣ����а�����������������(w��)ģ�ͺͲ���ģ�͡�NIST��(du��)��Ӌ(j��)��Ķ��x��D1��ʾ��

��Ӌ(j��)���������ģ���ṩ�˸��M(j��n)����(y��u)���Ľ�Q���������ܞ�͑�(h��)���ͳɱ���Ȼ�����N���g(sh��)�Č�(sh��)�F(xi��n)����̓�M���Ͷ����(h��)��Ҳ�a(ch��n)������Ӌ(j��)�������еİ�ȫ�L(f��ng)�U(xi��n)��©�������������A(ch��)�O(sh��)ʩ��ȫ����������ƽ�_(t��i)��ȫ������(w��)��ȫ������(w��)�W(w��ng)��ȫ���o(w��)����(w��)��Ӌ(j��)�㰲ȫ�ȡ����Ľ�B����ԭ���ܘ�(g��u)�µ�����(w��)��ȫ��(w��n)�}�����w��(x��)�֞�����(w��)��(y��ng)�ó��̽ӿڣ�API����ȫ������(w��)��(y��ng)�ð�ȫ�����У�����(w��)API��ȫ��Ҫ������ԭ��API�W(w��ng)�P(gu��n)��API�������u(p��ng)��������(w��)��(y��ng)�ð�ȫ��Ҫ�����J(r��n)�C�ڙ�(qu��n)��API��ȫ��ͨ�Ű�ȫ���{�C��������־��Ӌ(j��)���O(ji��n)��ۙ�ȡ�

��ԭ���ܘ�(g��u)�µ�����(w��)��һ��(g��)ͨ�^(gu��)��Ϣ�M(j��n)�н����ă�(n��i)�ۡ���(d��)�����^(gu��)�̡����磬һ��(g��)����Ӌ(j��)�������(w��)��ܣ����܉��ṩ��ͨ�^(gu��)��ϢՈ(q��ng)������g(sh��)�\(y��n)�㣬�������ṩ�������L�D�Ϳ�ҕ���ȹ��ܡ��ļ��g(sh��)�Ƕȁ�(l��i)��������(w��)�Ǹ����ϲ���Ī�(d��)���M�����x����䌣(zhu��n)�Ã�(n��i)��־��Թ��ߣ��电(sh��)��(j��)��(k��)��������(w��)�ܘ�(g��u)��һ�N�ֲ�ʽ��(y��ng)�ó�����������ģ�K��������(w��)����������(w��)�wϵ�Y(ji��)��(g��u)�����нM����������(w��)����˂�(g��)�w���(d��ng)Դ����M��ͨ�^(gu��)��Ϣ�ĽM�Ϻͅf(xi��)�{(di��o)���D2��һ��(g��)����(w��)�ܘ�(g��u)��ʾ���D�����O(sh��)����2�N����(w��)��Ӌ(j��)�������@ʾ������һ��(g��)�������ᵽ��Ӌ(j��)��������(w��)���ڶ���(g��)����Ⱦ���@ʾ�D���ˌ�(sh��)�F(xi��n)�о�Ŀ��(bi��o)���҂���������һ�N�µ�����(w��)���Q(ch��ng)���L�D�x�����f(xi��)�{(di��o)Ӌ(j��)�����M(j��n)��Ӌ(j��)��D�ε��Π�{(di��o)��Displayer��ȾӋ(j��)����Π

����(w��)�ĸ���Դ�ڹ��I(y��)��(sh��)�`���������͆�Ƭ��(y��ng)�ó��֞��С�ąf(xi��)ͬ����(w��)���Ķ���(sh��)�F(xi��n)����Ҏ(gu��)ģ�ĿɾS�o(h��)���ɔU(ku��)չ�Ϳɜy(c��)ԇ�����m��(y��ng)�ƭh(hu��n)����ʹ������(w��)�ܘ�(g��u)�_(k��i)�l(f��)�Ͳ����Ƒ�(y��ng)�ó���Խ��(l��i)Խ���С��M������(w��)�ܘ�(g��u)���_(k��i)�l(f��)�Ͳ����������a(ch��n)�h(hu��n)������һЩ��(y��u)��(sh��)������ȫ��������I(y��)�Ϳ͑�(h��)��(y��u)�ȿ��]�ģ�����҂�����Ҫ�_������(w��)���R����Ҫ��ȫ��(w��n)�}����D3��ʾ����Ӌ(j��)���_(k��i)�l(f��)�ˆT��(y��ng)ע������(w��)��Ҋ(ji��n)��ȫ��(w��n)�}��

2.1 ��ԭ���ܘ�(g��u)�µ�����(w��)������ȫ

���ȣ������Ĵ��ڞ�����(w��)�ṩ��һ��(g��)�����ĭh(hu��n)����ʹ���������b���b�仯�ֲ�ʽ����(w��)�ă�(y��u)��(sh��)���@�����磬���������ˌ�(du��)�ӻ��A(ch��)�O(sh��)ʩ����(w��)����ه(l��i)���Ķ��p���ˌ�(du��)�Ӳ�ͬƽ�_(t��i)�ď�(f��)�s�ԡ���ˣ�����(w��)�ܘ�(g��u)��������Docker������(l��i)�y(c��)ԇ�Ϳ���õ�Ӌ(j��)��C(j��)�W(w��ng)�j(lu��)�c����Ӌ(j��)���O(sh��)���چΪ�(d��)�������в�����(g��)����(w��)�����⣬���������ṩ��(bi��o)��(zh��n)�����O(sh��)�ͳ��m(x��)�����c��������(w��)����(ji��n)����֮�������Ĵ��ڡ��l(f��)չ�c����(w��)(li��n)ϵ�o�ܣ������Y(ji��)����һ���γ�һ��(g��)���B(t��i)ϵ�y(t��ng)����(d��ng)Docker�������F(xi��n)��ȫ��(w��n)�}�r(sh��)�����ܕ�(hu��)�����B�i����(y��ng)��

��ԭ���ܘ�(g��u)�µ�����(w��)������Ҫ��2�(l��i)�����ߣ�ֱ�ӹ����ߺ��g�ӹ����ߡ�ֱ�ӹ��������(zh��n)��(n��i)���ĺ��ķ���(w��)�������N(xi��o)�����ľW(w��ng)�j(lu��)��ϵ�y(t��ng)�ļ������磬�����߿��ԏ�����(li��n)�W(w��ng)����������(w��)�Ы@�����P(gu��n)�����еĸ���(qu��n)�ޡ��M(j��n)���ı�������������(du��)�\(y��n)����ͬһ���C(j��)����ϵ�y(t��ng)�ϵ����������l(f��)�������@�Ì�(du��)�P(gu��n)�I���C(j��)����ϵ�y(t��ng)���L(f��ng)��(w��n)��(qu��n)��ϵ�y(t��ng)�ļ����g�ӹ������cֱ�ӹ����߾�����ͬ����������������Ŀ��(bi��o)���������B(t��i)ϵ�y(t��ng)������a�͈D��惦(ch��)��(k��)�����_(d��)ܛ���h(hu��n)���������������������(g��)����朡�����朰���ӳ����ӳ��ְl(f��)�^(gu��)�̡��Ԅ�(d��ng)��(g��u)����ӳ���������C(j��)���ú͵������M�����D��ְl(f��)�е�©��Դ���������ģ���Docker hub�����������B(t��i)ϵ�y(t��ng)�е�����ע��(c��)�������⣬�����D��ֲ����O(sh��)�������ˎׂ�(g��)�ⲿ���E���Ķ�������ȫ�ֹ����档���磬һ�������еĺڿͳ���(d��ng)��Ч�����ݹ������ԫ@�����C(j��)�ĸ���(qu��n)�ޣ��@��Ӱ���������������(g��)ϵ�y(t��ng)�Ŀɿ��ԡ�

2.2 ��ԭ���ܘ�(g��u)�µ�����(w��)��(sh��)��(j��)��ȫ

����(w��)�����侫��(x��)�����ȣ���Ҫ����(f��)�s��ͨ�š���ˣ���Ϣ��(sh��)��(j��)���H���ܱ��r�أ�Ҳ���ܱ���(j��ng)��(zh��ng)��(du��)�����ö��Ɣ�����w�I(y��)��(w��)�\(y��n)�I(y��ng)����(x��)��r����?y��n)����?w��)ͨ���������ƭh(hu��n)���У�������Ϣ��ݔ֮�⣬����(w��)߀�����[˽��ȫ��(w��n)�}�������M(f��i)��Ҳ��(d��n)�������惦(ch��)����Ϣ���ܱ�й¶��(d��ng)ʹ�á�����(w��)�������S��ֲ�ʽ�����У���ˣ��͑�(h��)���ܕ�(hu��)��(du��)��˽����Ϣ�İ�ȫ�Ԯa(ch��n)�����ɡ���η�ֹ��ݔ?sh��)���Ϣй¶��Ȼ��һ��(g��)��(y��n)���Ć�(w��n)�}��

���˴_����(sh��)��(j��)�ı����ԡ������ԺͿ����ԣ�����(w��)�ṩ�̱���ṩ����ȵĔ�(sh��)��(j��)��ȫ���ϣ�����ͨ�^(gu��)���ܱ��o(h��)�����惦(ch��)�h(hu��n)���е����Д�(sh��)��(j��)����(y��n)���L(f��ng)��(w��n)�����Է�ֹδ��(j��ng)�ڙ�(qu��n)�L(f��ng)��(w��n)��(sh��)��(j��)�������r(sh��)��ݔ�(sh��)��(j��)�ȡ�

2.3 ��ԭ���ܘ�(g��u)�µ�����(w��)��(qu��n)�ް�ȫ

����(w��)�wϵ�Y(ji��)��(g��u)��(y��ng)ԓ�(y��n)�Cÿ��(g��)����(w��)���挍(sh��)�ԣ���?y��n)������(g��)����(w��)�ɹ����߿��ƣ�ԓ����(w��)���ܕ�(hu��)����Ӱ���������(w��)�����⣬��(d��ng)����(w��)���յ���Ϣ�r(sh��)������Ҫ�_����Ϣ���挍(sh��)�Ժ���Ч�ԡ�

2.4 ��ԭ���ܘ�(g��u)�µ�����(w��)�W(w��ng)�j(lu��)��ȫ

�ھW(w��ng)�j(lu��)��ȫ�I(l��ng)���y(t��ng)�ĵ������{��Ҫ������ַ�����f(xi��)�h��ARP�����_�����g�˹�����MITM����DoS�����ȡ�ARP���_�漰��(g��u)������Ŀ��(bi��o)������ַ��ARP�؏�(f��)��ͨ�^(gu��)�l(f��)�͂����ARP�؏�(f��)�����C(j��)�o(w��)���cĿ��(bi��o)���C(j��)���_ͨ�š�

2.5 ��ԭ���ܘ�(g��u)�µ���������(w��)��ȫ�L(f��ng)�U(xi��n)

һ���(l��i)�f(shu��)�����o(h��)��һ����(w��)�ȱ��o(h��)����(w��)����(du��)���ס���һ����(w��)�����_��߅����ͨ���ǃ�(n��i)���ġ�Ȼ�����ڻ�������(w��)�Ĺ��w����ϵ�y(t��ng)�У��κι��ܵČ�(sh��)�F(xi��n)��������Ҫͨ�^(gu��)����Ĺ��w���ݾW(w��ng)�j(lu��)�ڶ���(g��)����(w��)֮�g�M(j��n)��ͨ�š���ˣ��@����¶����Ĕ�(sh��)��(j��)����Ϣ��ϵ�y(t��ng)���c(di��n)���Ķ��U(ku��)���˹����档�](m��i)�оW(w��ng)�j(lu��)���o(h��)���͟o(w��)����(sh��)�F(xi��n)��ȫ�ķ���(w��)ͨ�š�

�ӻ��A(ch��)�O(sh��)ʩҲ�������P(gu��n)��Ҫ�����á����d�W(w��ng)�j(lu��)�ܘ�(g��u)ܛ�����x�W(w��ng)�j(lu��)��SDN���ȷ������ƹ����ṩ���`���Ժ�Ч�ʵȃ�(y��u)��(sh��)���ԡ�Ȼ����SDN߀��������ǰ�����ڵġ��ڂ��y(t��ng)�W(w��ng)�j(lu��)�и��y���õ������{������ʹ�W(w��ng)�j(lu��)�����ױ��B��SDN����Ҫ���{�ǾW(w��ng)�j(lu��)��(y��ng)�ó���������(y��n)�C���ڙ�(qu��n)��������ģ�K����M(j��n)��һϵ�Мy(c��)ԇ���(y��n)�C���Դ_����ɿ����m�������a(ch��n)�h(hu��n)����ʹ�á�Ȼ�����@��(du��)�ڱ��C��������(y��ng)�ó���Ŀɿ��ԺͿ����ԁ�(l��i)�f(shu��)�����y�ġ�������ģ�K�Ǽ���ʽ�ģ���ˣ�������⑪(y��ng)�ó���ӹܿ��������Y(ji��)�����ܕ�(hu��)��(d��o)�²�ͬ�(l��i)�͵Ĺ�������(y��n)��Ӱ�����(g��)����(w��)�ܘ�(g��u)����ˣ����Λ_ͻ��һ�N��Ҫ���{�������ڿ�����֮�g����(y��ng)�ó���֮�С�SDN�W(w��ng)�j(lu��)���O(sh��)Ӌ(j��)�������_���S�W(w��ng)�j(lu��)��(y��ng)�ó����ھW(w��ng)�j(lu��)�и��đ�(y��ng)�ã����](m��i)����ʹ�(y��n)�C���g(sh��)���Z(y��)�x�����u(p��ng)���@Щ��(y��ng)�ó���Ŀ��Ŷȡ����⑪(y��ng)�ó�����ԞE���@Щ��(qu��n)��Σ���W(w��ng)�j(lu��)�\(y��n)�I(y��ng)��

��SDN��ȫ��(w��n)�}�⣬��������(w��)����(l��i)�ľW(w��ng)�j(lu��)��(f��)�s�Դ�������˱O(ji��n)������(g��)��(y��ng)�ó���ȫ���y�ȣ���һ����(w��)����ֹҲ���ܕ�(hu��)��(d��o)������(g��)��(y��ng)�ó���ı�����

3 ��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�L(f��ng)�U(xi��n)�u(p��ng)��ģ��

3.1 STRIDE���{ģ��

ܛ��˾��STRIDE��һ�N���е����{��ģ���������1��ʾ���(l��i)�Ƶİ�ȫ���{��ģģ��߀��DREAD��ܡ��R(sh��)�e�ͷ��(l��i)���{�¼��������u(p��ng)����Ӱ푺͑�(y��ng)��(du��)��ʩ��

3.2 Prasad Saripalli�L(f��ng)�U(xi��n)�u(p��ng)��ģ��

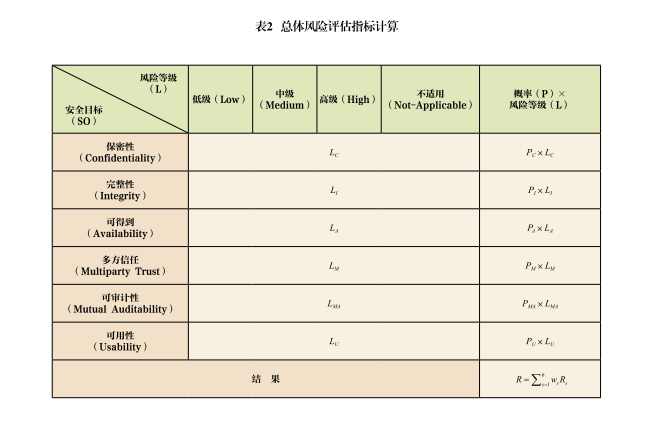

�mȻSTRIDE��һ��(g��)��(j��ng)�^(gu��)�y(c��)ԇ���^�õĂ��y(t��ng)ܛ�����ϵ�y(t��ng)��������(w��)��ȫ�L(f��ng)�U(xi��n)�u(p��ng)��ģ��Prasad Saripalli���_�����ض����Ƶİ�ȫ��Ŀ��(bi��o)�����m�����ư�ȫ�L(f��ng)�U(xi��n)�u(p��ng)��������(gu��)��(li��n)����Ϣ��ȫ������������Federal Information Security Management Act��F(xi��n)ISMA������Ϣϵ�y(t��ng)���x��3��(g��)��ȫĿ��(bi��o)�������ԣ�Confidentiality���������ԣ�Integrity���Ϳ����ԣ�Availability����Prasad Saripalli�ڻ�����ƽ�_(t��i)����Ϣ��ȫϵ�y(t��ng)���A(ch��)֮�ϣ���������3��(g��)��ȫĿ��(bi��o)������Σ�Multiparty Trust�������Ӌ(j��)��Mutual Auditability���Ϳ����ԣ�Usability������ÿ��(g��)���{�¼������m��(d��ng)?sh��)İ�ȫĿ�?bi��o)��Ҫ�ȴ_���䝓��Ӱ푡�Prasad Saripalli��ʾ��ȫ�(l��i)�e��ͨ�ø�ʽ��Ϣ�(l��i)�͞飺

Ie=[(C,0),(I,6),(A,8),(M,1),(A,1),(U,8)]

����Ӱ푵Ŀɽ���ֵ�֞�4��(g��)�ȼ�(j��)���^�͡��еȡ����m�á��L(f��ng)�U(xi��n)�����ϰ�ȫ���{�¼��������ć�(y��n)����Ӱ����صĸ��ʻ��l�ʵĽM�ϡ�����(w��)��ȫ�L(f��ng)�U(xi��n)�(l��i)�e����(j��)��ʽ�M(j��n)���u(p��ng)�����o����(y��ng)�ó���Ŀ��wƽ�_(t��i)��ȫ�L(f��ng)�U(xi��n)��RS�������۷e��ƽ��ֵ��ӳ�䵽��ȫĿ��(bi��o)�(l��i)�e��n��(g��)���{�ļә�(qu��n)���ͣ�

![]()

���w��Ӌ(j��)���^(gu��)�����2��ʾ��

4 ��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�ܘ�(g��u)����ȫ������ʩ

4.1 ��ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�ܘ�(g��u)

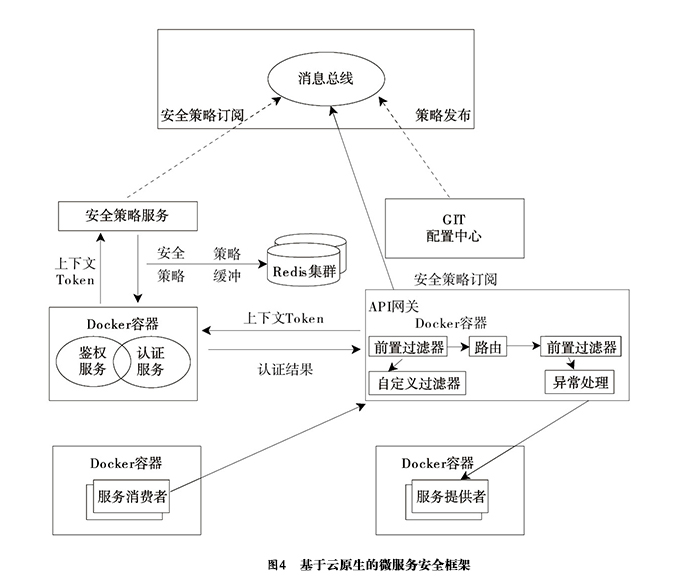

���������L(f��ng)�U(xi��n)�u(p��ng)���ܘ�(g��u)���������������(y��ng)�Ļ�����ԭ���ܘ�(g��u)������(w��)��ȫ���w��ܡ��D4���(gu��)��(n��i)�W(xu��)�߿��Y(ji��)����ԭ���ܘ�(g��u)�µ�����(w��)��ȫ�ܘ�(g��u)���ڴ˻��A(ch��)�ϣ������Ӻ��_(t��i)��־ϵ�y(t��ng)�c�������ᵽ���L(f��ng)�U(xi��n)�u(p��ng)���澯�wϵ��

4.2 ������ԭ���ܘ�(g��u)������(w��)��ȫ������ʩ

��1��������ʩ

����(w��)��ȫ�����C(j��)��������Ҫ��(du��)�����O(sh��)���M(j��n)����Ч��������������(w��)����·�����������������Q�C(j��)�ȾW(w��ng)�j(lu��)�P(gu��n)�I�O(sh��)��Ķ��ڙz�顢���£�������Ҫ���b���g���Դ��UPS����

��2����(sh��)��(j��)����

�ڔ�(sh��)��(j��)��ȫ�У���(sh��)��(j��)Դ�ı��o(h��)Ҳ�dz���Ҫ����(sh��)��(j��)Դ�ı��o(h��)��Ҫ��ᘌ�(du��)�����T����۸Ļ���й¶��Ҫ��(sh��)��(j��)�������Ҫ�_����(sh��)��(j��)Դ�Ƿ���(y��n)�C���Ҿ����c���������P(gu��n)(li��n)�����u(y��)�ȣ��Լ���η�ֹ�۸Ļ���й¶��

���ȣ���Ҫ�_������ϵ�y(t��ng)�܉��(y��n)�C�c�������P(gu��n)�ą��c�ߣ������(w��)�����P(gu��n)�Ĕ�(sh��)��(j��)Դ�������܉�ʹ���c�ߣ������(w��)����(du��)���ڔ�(sh��)��(j��)�е��О�ؓ(f��)؟(z��)�����⣬��(sh��)��(j��)Դ�ď�(f��)�F(xi��n)�Ǒ�(y��ng)��푑�(y��ng)���P(gu��n)�I���̣���˔�(sh��)��(j��)�ğ������P(gu��n)��Ҫ��

��Σ���(chu��ng)�����ڔ�(sh��)��(j��)���J(r��n)�C�Ĺ�˽耼���ϵ�y(t��ng)�����һ����ܴa�W(xu��)��(du��)Դ��(sh��)��(j��)�M(j��n)�м���̎������RSA��DES�㷨�����Y(ji��)����而�(du��)���C�ƶ˔�(sh��)��(j��)��ݔ?sh��)Ŀɿ����c�����ԡ����⣬��ݔ�(sh��)��(j��)�ļ��ܴ惦(ch��)�܉���Ч�A(y��)����(sh��)��(j��)�Ĵ۸��c��й��

��3���L(f��ng)��(w��n)����

ᘌ�(du��)����(w��)����ę�(qu��n)���L(f��ng)��(w��n)���ϣ�Ո(q��ng)���L(f��ng)��(w��n)�YԴֻ�ܱ���������ȵı�Ҫ��(qu��n)��������(qu��n)�����賬����Ҫ�ķ������܌�(d��o)���Ñ�(h��)�Բ�����(d��ng)?sh��)ķ�ʽ�@ȡ�������Ϣ����ˣ���(qu��n)���L(f��ng)��(w��n)���ƿ������ƹ������Ɖ�ϵ�y(t��ng)��

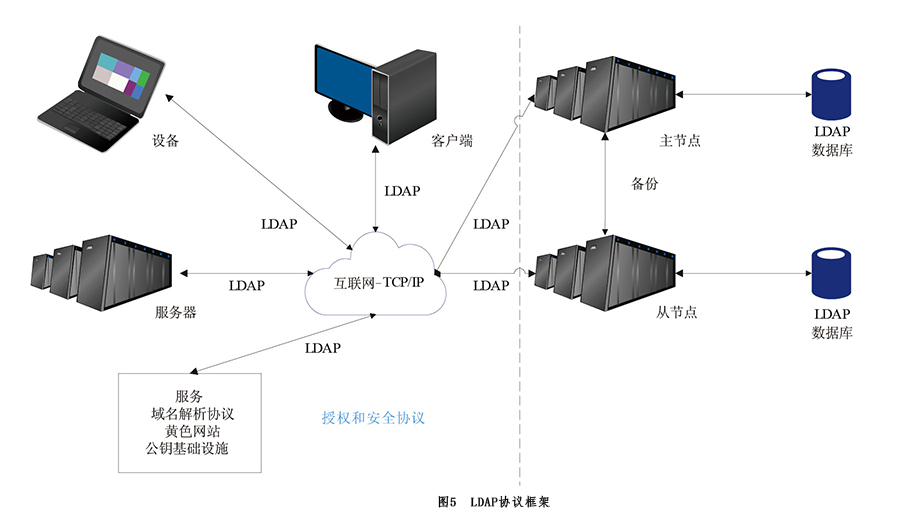

�p��Ŀ��L(f��ng)��(w��n)�f(xi��)�h��LDAP����SaaS��(y��ng)�ó�����ʹ�õ�һ�N�dz����е��ڙ�(qu��n)�f(xi��)�h����D5��ʾ��LDAP����(w��)�惦(ch��)����(du��)�o�B(t��i)���ڙ�(qu��n)��Ϣ���m����һ��ӛ䛡�����xȡ�Ĉ�(ch��ng)���������ṩһ�N����TCP/IP���p����(j��)�W(w��ng)�j(lu��)���������S�o(h��)�ɱ���LDAP��(ji��n)����Ŀ��L(f��ng)��(w��n)�f(xi��)�h��DAP�����ҿ����p�����ӡ��ġ���ԃ(x��n)�̈́h���Ñ�(h��)Ŀ���Ϣ��

OAuth77Ҳ��һ�N���е��ڙ�(qu��n)�f(xi��)�h���Դ_��REST API�܉��M(j��n)���������ڙ�(qu��n)�L(f��ng)��(w��n)��ͨ�^(gu��)OAuth���ڙ�(qu��n)����(w��)���������εĿ͑�(h��)�ˑ�(y��ng)�ó���l(f��)���L(f��ng)��(w��n)���ƣ�Ȼ��͑�(h��)�ˑ�(y��ng)�ó�����Դ�����K�Ñ�(h��)�L(f��ng)��(w��n)API�����⣬OpenID Connect��OAuth֮�ϵ�һ��(g��)�����(y��n)�C�ӣ���߀���S����(w��)�xȡ�����Ñ�(h��)��Ϣ��

��4���W(w��ng)�j(lu��)���x�c�������x

�W(w��ng)�j(lu��)���xͨ����ͨ�^(gu��)���x���c��ȫ���x�W(w��ng)�l��(sh��)�F(xi��n)�ġ����ƶ˵��������x����ͨ�^(gu��)Linuxϵ�y(t��ng)�е�SELinux��Security Enhanced Linux������ģ�K��(sh��)�F(xi��n)��SELinux��Linux�ЏV��ʹ�õİ�ȫģ�K���䌦(du��)��ȫ����ģ�K��֧��Ч��ʮ���@������(du��)���o(h��)������ȫ��SELinux����ģ�K���S�鲻ͬ�������R��ָ��SELinux�Ķ���������İ�ȫ�ԡ��������⣬Gao���������һ�N���ڹ��ʵ��������g���������ڙz�y(c��)�����(h��)�����Ʒ���(w��)�ϵ���Ϣй¶����Ϣй¶��Ҫ������Linuxϵ�y(t��ng)�е�ϵ�y(t��ng)�YԴ���x�C(j��)�ƛ](m��i)����ȫ��(sh��)�F(xi��n)�����ڹ��ʵ��������g�����܉�ӛ䛺ͱO(ji��n)ҕÿ��(g��)�����Ĺ���ʹ����r����(du��)��ÿ��(g��)�����Ĺ���ʹ�ýy(t��ng)Ӌ(j��)��Ϣ��������ķ������Ԅ�(d��ng)�B(t��i)�����ѳ��^(gu��)������������Ӌ(j��)���������x�Ĺ����ֵ���M(j��n)����(sh��)�F(xi��n)��Ч���YԴ���x��

5 �Y(ji��)�Z(y��)

�M����ԭ���ܘ�(g��u)�µ�����(w��)�wϵ���S����(y��u)�c(di��n)�����Դ����S����(sh��)�H�͝��ڵİ�ȫ��(w��n)�}������(w��)��һ�N����(du��)�^�µ�ܛ���wϵ�Y(ji��)��(g��u)��������о��ڹ��I(y��)�͌W(xu��)�g(sh��)�I(l��ng)����Ȼ���ޡ����ď���������(sh��)��(j��)����(qu��n)�;W(w��ng)�j(lu��)4��(g��)�������������ڷ���(w��)ͨ�ŵ�����(w��)�İ�ȫ��(w��n)�}�ͮ�(d��ng)ǰ��Q������δ��(l��i)�����Կ��]��(sh��)ʩһ��(g��)���ɽ�Q������(l��i)���o(h��)������ԭ��������(w��)�wϵ��ʹ���ڰ�ȫ��(j��)�e����(y��ng)�ó������ܺ��Ñ�(h��)�w�(y��n)֮�g��(sh��)�F(xi��n)ǡ��(d��ng)ƽ�⡣

��ԭ�d�ڡ����ܿƌW(xu��)���g(sh��)���s־2022��7�¿���